Am 2. August 2023 weckte mich das Geräusch meiner zersplitternden Wohnungstür. Sechs Jahre nach dem Verbot von linksunten.indymedia.org war die Polizei dieses Mal auf der Suche nach den Betreiber:innen des Archivs der linksradikalen Nachrichtenplattform. Wir Verdächtigen hätten uns „wegen der Aufrechterhaltung des organisatorischen Zusammenhalts dieser verbotenen Vereinigung strafbar gemacht“.

Beschlagnahmt wurden bei mir und vier weiteren Freiburger Linken rund 180 Asservate – etwa Computer, Handys, Tablets und Speichermedien. Darunter befand sich auch ein MacBook Pro mit Apple Silicon-Chip, das im ausgeschalteten Zustand mitgenommen wurde. Die nachfolgenden Versuche, auf dieses Gerät zuzugreifen, demonstrieren, welche Probleme die Polizei offenbar im Umgang mit aktueller Verschlüsselungstechnik hat.

Selbst im angeschalteten Zustand wäre das MacBook durch den Blockierungsmodus geschützt gewesen. Dieser spezielle Modus verhindert unter anderem, dass sich der Computer mit anderen Geräten verbindet, solange er nicht entsperrt ist. Obendrein aber waren die Daten sogar durch Apples Festplattenverschlüsselung gesichert.

Da der Mac nicht per Apple-ID entsperrt werden konnte und ich mir aus gutem Grund auch den Wiederherstellungsschlüssel nicht gemerkt hatte, gab es außer mit dem Passwort keine Möglichkeit, die Daten zu entsperren. Die Polizei bekam aber keine Antwort auf ihre Frage nach den Passwörtern und es klebte kein sprichwörtliches gelbes Post-It unter der Tastatur, was jedoch geflissentlich überprüft wurde.

Ausbau der Festplatte zerstört das Gerät

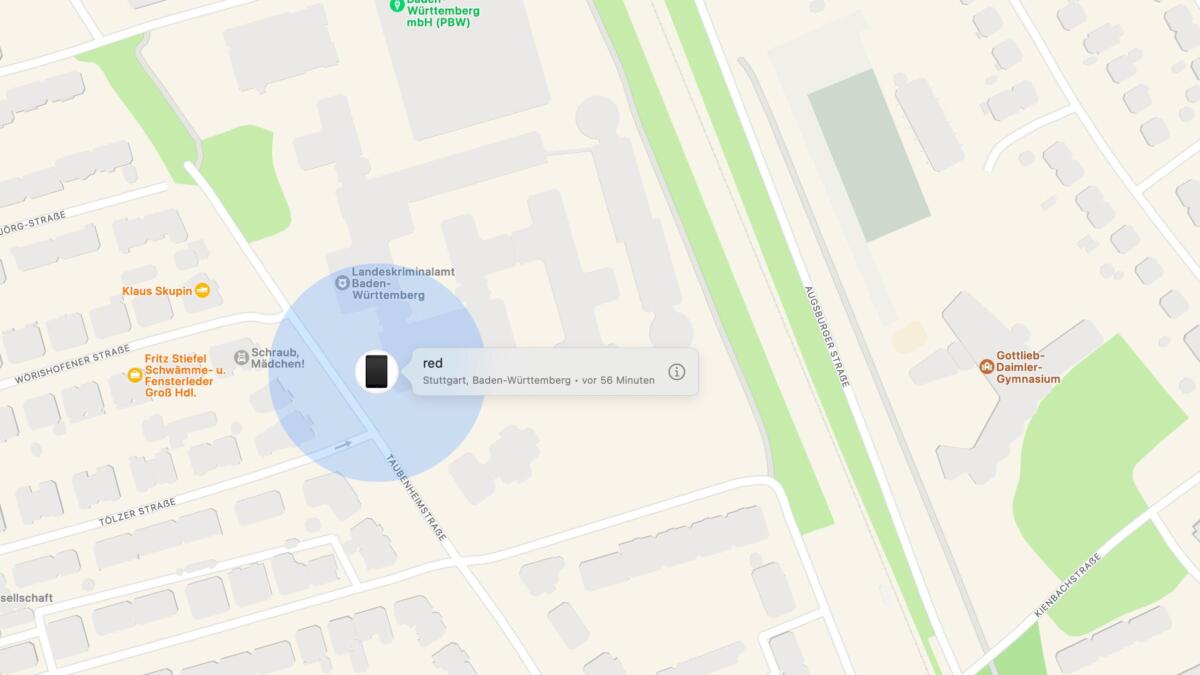

Einige Tage nach der Durchsuchung fragte das Stuttgarter Landeskriminalamt erneut nach Passwörtern, da sie die Daten von rund 40 der beschlagnahmten Asservate nicht einmal kopieren konnten, darunter auch die des MacBooks. Sollten wir uns weigern, die Passwörter herauszugeben, drohte das LKA mit Kontaktaufnahme zu unseren Arbeitgeber:innen. Am nächsten Tag wurde einem ebenfalls beschuldigten Kollegen und mir gekündigt, wir waren beide in der Probezeit. Ob die Polizei sich dieses Mal tatsächlich bei unseren Arbeitsstellen gemeldet hat, wissen wir nicht. Vor sechs Jahren hat sie es jedenfalls getan.

Das LKA drohte damit, die Geräte, deren Daten sie nicht kopieren konnten, zu zerstören. Nicht als Rachemaßnahme, sondern weil die Zerstörung eine unvermeidliche Folge des Ausbaus der internen SSD-Festplatte ist. Denn die Polizei wollte unbedingt eine Kopie der Daten, um diese anschließend per Brute Force zu entschlüsseln. Doch damit wären die Ermittelnden keinen Schritt weiter gekommen, sie hätten lediglich das sündhaft teure Gerät für immer unbrauchbar gemacht.

Um die Zerstörung zu verhindern, schickte mein Anwalt der Karlsruher Staatsanwaltschaft einen Link zu einer Apple-Support-Seite, die Informationen zu FileVault enthält, wie Apple seine Festplattenverschlüsselung nennt. Dort konnte der ermittelnde Staatsanwalt sich über Folgendes informieren:

Ohne gültige Anmeldeinformationen oder einen kryptografischen Wiederherstellungsschlüssel bleibt das interne APFS-Volume verschlüsselt und vor unbefugtem Zugriff geschützt, selbst wenn das physische Speichergerät entfernt und an einen anderen Computer angeschlossen wird.

Keine gerechtfertigte Ermittlungsmaßnahme

Auf einer weiteren Hilfeseite wurde ihm die Funktionsweise von Secure Enclave erklärt, einem vom restlichen System isolierten Koprozessor für Verschlüsselungsaufgaben:

Dies bewirkt, dass nicht auf die Dateien zugegriffen werden kann, wenn die Speicherchips physisch von einem Gerät in ein anderes verschoben werden.

Mit der Realität konfrontiert, musste das baden-württembergische LKA eingestehen, dass die Zerstörungspläne im Fall des MacBooks mit Sicherheit erfolglos bleiben würden. Somit stellte der Ausbau der SSD keine Ermittlungsmaßnahme dar, denn eine solche muss wenigstens eine minimale Aussicht auf Erfolg haben. Daraufhin wurde der Mac verschlüsselt und unkopiert Ende September herausgegeben.

Alle anderen Computer und Datenträger lagern weiterhin beim LKA. Bereits im Zuge des Vereinsverbots 2017 hatten die Behörden zahlreiche Computer und Speichermedien beschlagnahmt. Entschlüsselt wurde davon kein einziges. Die damaligen Ermittlungen wegen angeblicher „Bildung einer kriminellen Vereinigung“ waren eingestellt worden.

* Name geändert

Der SWR berichtet hier über das Thema. Auf Anfrage des SWR wollte die Staatsanwaltschaft Fragen zu dem Sachverhalt nicht kommentieren.

Wir leben halt in einem Rechts-Staat. –

Anderes Thema: Vermutlich (hoffentlich) hattet ihr sämtliche Verbindungen zur Apple-Cloud gekappt. Ansonsten könnten unsere Ermittler ein Rechts-Hilfeersuchen in die USA schicken. Apple hat schon in einigen Fällen mit iCloud-Daten wesentlich zur Aufklärung von Ermittlungen beigetragen.

Die allermeisten iCloud-Dienste sind mittlerweile end-to-end verschlüsselt:

https://support.apple.com/de-de/HT202303

„Sind“ E2EE? Nein, Apple, bietet das an. Aber $User muss es selber aktiv einstellen. Und Mails und Kalender/Kontakte bleiben offen.

FYI

https://help.apple.com/pdf/security/de_DE/apple-platform-security-guide-d.pdf

Sehr guter Artikel.

Jetzt wäre noch interessant zu wissen, wie hoch die Quote der gewahrten Privatsphäre bei LUKS und VeraCrypt ist (jeweils im ausgeschalteten Zustand von PCs und im eingehängten Zustand aber mit gesperrtem Bildschirm)?

Es ging hier vor allem um ein Apple-Gerät bei dem ein Ausbau der Festplatte (bzw. SSD) eben _keine_ Möglichkeit zur Datenkopie und späterer Entschlüsselung bietet. Die Daten der Festplatte können nur im Zusammenspiel zwischen dem speziellen Apple-Chip und dem Passwort lesbar gemacht werden.

Bei „normaler“ Festplattenverschlüsselung (Luks, Veracrypt, etc) kann man die Daten zumindest problemlos kopieren und dann irgendwo im Rechenzentrum einen Brute-Force-Versuch zum „knacken“ des Passworts durchführen.

Stimmt halt leider überhaupt nicht:

https://wiki.archlinux.org/title/Clevis

Diese linksunten-Leute haben irgendwie massig Kohle. Würde die eher bei linksoben einsortieren.

Danke für die Freischaltung.

An alle Linken, die sich keine „sündhaft teure(n) Gerät(e)“ leisten können, so geht LUKS und TPM2 via Debian:

https://www.tevora.com/threat-blog/configuring-secure-boot-tpm-2/

Damit kannst du vielleicht die gleich technische Sicherheit erreichen. Und das ist auch unbedingt erstrebenswert!

Allerdings wirst du damit leider keinen Staatsanwalt davon überzeugen, dir deinen Computer zurückzugeben. Dafür braucht es eine anerkannte Zertifizierung, wie Apple sie liefert. Und zwar für jeden Apple Silicon Mac, egal wie teuer.

Die Vorgehensweise wundert doch niemanden wirklich.

Oury Jallow

und die an der Hamburger Kotzfolter verstorbenen (angeordnet durch Innensenator Olaf Scholz) bleiben unvergessen.